Сьогодні в епоху війни особливо небезпечного впливу зазнають сучасні персональні комп’ютери та мобільні пристрої. Важливим та одним з найскладніших завдань є питання безпеки даних та їх захист в інформаційному просторі. Кібербезпека — це важлива і складна сфера діяльності, в якій необхідно враховувати багато чинників і критеріїв. У цьому контексті важливо застосовувати підхід, що ґрунтується на оцінці ІТ-ризиків, зосередивши увагу, насамперед, на пріоритетах і ризиках.

Інформаційні ризики (ІР) – це можливість виникнення негативних наслідків при обробці, зберіганні та передачі інформації. Ці ризики (ІР) можуть виникати з різних причин, таких як: недостатня захищеність інформації, втрата даних, крадіжка інформації, кібератаки та загрози.

Безпека інформації орієнтована на захист інформації у засобах інформаційної техніки від несанкціонованого доступу з урахуванням недоліків стосовно використання, розголошення, зміни та втрати даних.

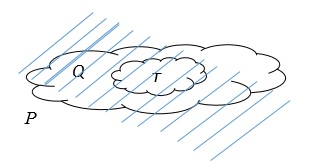

Розглянемо нескінченний інформаційний простір P з компонентами (елементами) P=(p1, p2,....pn,,...), у якому визначено множину інформаційних систем (ІС) Q, де Q=(q1,q2,......,qn), множину інформаційних технологій (ІТ) T, де T=(θ1,θ2,......,θn), а також множину ризиків R, де R=(r1,r2,......,rm). Для cистем (ІС) та інформаційних технологій (ІТ) виконується:

Запишемо інформаційну модель задачі опису взаємодії підпросторів з використанням інформаційних технологій і з урахуванням ризиків:

де f (q,r) – функція, визначена на множині Q;

f (θ,r) – функція, визначена на множині T;

I(R) – функціонал (інтегральний потік інформації), який характеризує взаємодію інформаційних систем (ІС) з урахуванням ризиків та відповідний опис (набір методів та методик) процесів взаємодії підсистем та підмножин з допомогою інформаційних технологій (ІТ).

Зобразимо простори (підпростори) P, Q, T на рис.1:

Рис.1 Схематичне зображення множин (підмножин). P, Q, T

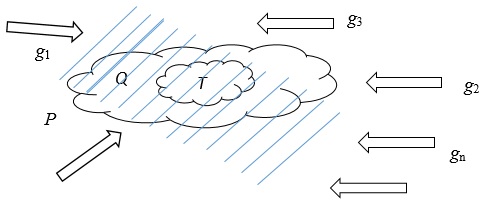

Введемо множину кібератак G, де G=(g1, g2,.....gn.....) в інформаційному просторі P . Зобразимо схематично приклад кібератак на рисунку 2.

Запишемо математичну модель задачі мінімізації впливу кібератак на підпростори, які відповідають (1):

Рис. 2. Кібератаки, які характерні для множини Р

Тут функціонал J(R) відповідає обмеженням, що накладаються на інформаційні потоки, які характеризують взаємодію систем, підсистем, множин (1).

Задачі, які відповідають математичній моделі (3), (4), можна розв’язувати із використанням методів математичного моделювання та інформаційних технологій.

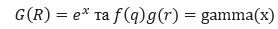

Для прикладу розглянемо функції:

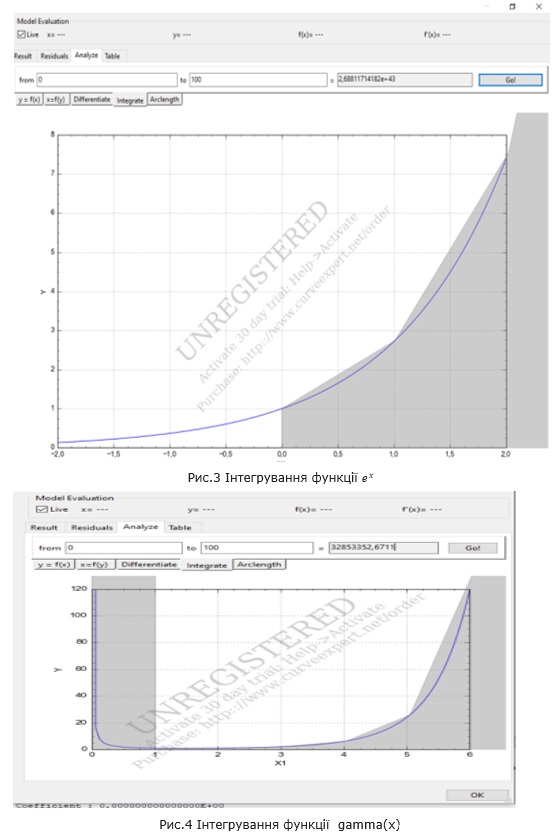

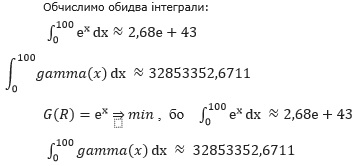

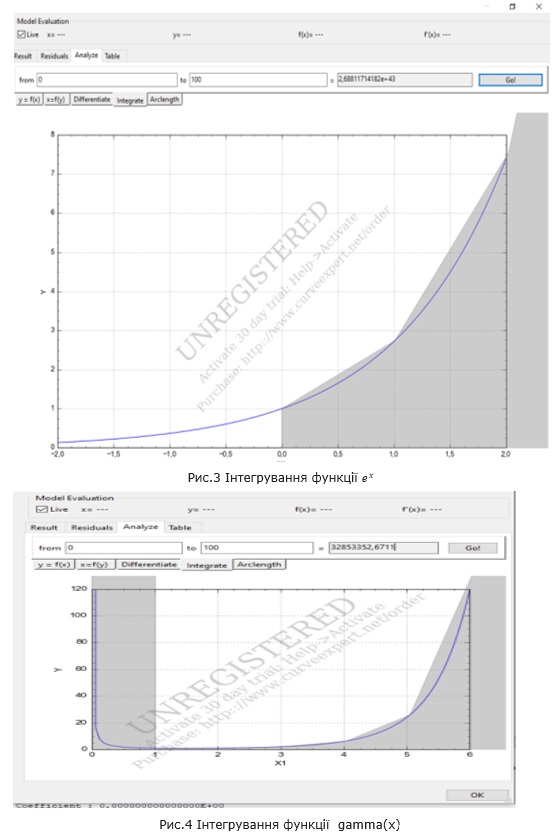

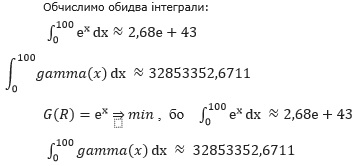

Проінтегруємо задані функції на інтервалі [0;100] засобами програми Curve Expert та отримаємо наступний результат:

Заданий приклад характеризує мінімальні ризики, які виникають в заданому інформаційному просторі.

Аналіз вище приведеного прикладу та аналогічних прикладів дозволяє зробити висновок, що ризики можна апроксимувати за допомогою аналітичних функцій і використовувати отримані результати досліджень для моделювання ситуацій, пов’язаних з безпекою інформації, а також з умовами забезпечення стійкого розвитку економічних та технічних систем.

Список використаних джерел:

1. Крап Н.П. Елементи моделювання виробничих аспектів у сфері туристичної діяльності // Комп’ютерні науки та інформаційні технології. Вісник Національного університету “Львівська політехніка”. 2010. № 672. С. 138–143.

2. Крап-Спісак Н.П., Огірко О.І. Інформаційна технологія управління проектами // Вісник НУ Львівська політехніка “Комп’ютерні науки та інформаційні технології”. № 843, 2016. C.57-64.

3. Крап Н.П., Юзевич В.М. Інформаційний простір та елементи кібербезпеки // «Світ наукових досліджень. Випуск 16»: матеріали Міжнародної мультидисциплінарної наукової інтернет-конференції, (м. Тернопіль, Україна – м. Переворськ, Польща, 16-17 лютого 2023 р.) / [ редкол. : О. Патряк та ін. ] ; ГО “Наукова спільнота”; WSSG w Przeworsku. – Тернопіль: ФО-П Шпак В.Б. – 416 с. с.88-90.

|