Сьогодні в епоху змін швидкими темпами розвиваються інформаційні системи та технології в інформаційному просторі. Із зростанням кількості нових комп’ютерних програм зростає і кількість загроз, які атакують програмне забезпечення та оболонку персонального комп’ютера. Очевидно, що важливо вміти захистити комп’ютер від кібератак. Водночас варто усвідомлювати, що оскільки організовані кіберзлочинці на високому професійному рівні володіють сучасними апаратно-програмними засобами інформаційно-комунікаційних технологій, то основними шляхами нейтралізації їх злочинної діяльності є розроблення і використання в комплексних системах захисту інформації нових перспективних інтелектуальних інформаційних технологій аналізу даних.

У той самий час останні науково-технічні досягнення в інформаційній галузі стають доступними злочинним угрупованням, про що свідчить стрімке збільшення кіберзагроз, спрямованих на несанкціонований доступ до інформаційних ресурсів державних установ, бізнес-структур і приватних осіб.

Сучасні інформаційні системи уразливі до низки мережевих загроз, які можуть бути результатом реалізації несанкціонованого доступу, а також розкриття або модифікації інформації. Щоб захистити сучасні інформаційні ресурси та послуги від загроз, необхідно впроваджувати відповідні заходи управління, які мають відношення до систем захисту інформації.

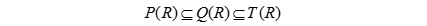

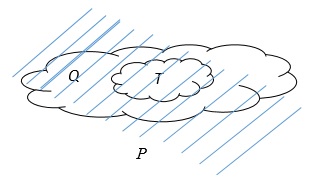

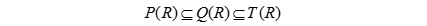

Для прикладу розглянемо нескінченний інформаційний простір P з компонентами (елементами) P=(p1,p2, .....pn, ...), у якому визначено множину інформаційних систем (ІС) Q, де Q=(q1,q2, .....qn), множину інформаційних технологій (ІТ) T, де T=(t1,t2, .....tn), а також множину ризиків R, де R=(r1,r2, .....rm). Для cистем (ІС) та інформаційних технологій (ІТ) виконується:

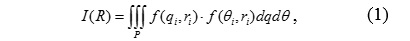

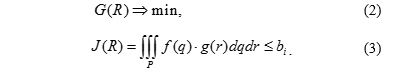

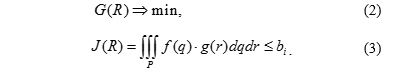

Запишемо інформаційну модель задачі опису взаємодії підпросторів з викристанням інформаційних технологій і з урахуванням ризиків:

де f (q,r) – функція, визначена на множині Q;

f (q,r) – функція, визначена на множині T;

I(R) – функціонал (інтегральний потік інформації), який характеризує взаємодію інформаційних систем (ІС) з урахуванням ризиків та відповідний опис (набір методів та методик) процесів взаємодії підсистем та підмножин з допомогою інформаційних технологій (ІТ).

Зобразимо простори (підпростори) P, Q, T на рис.1:

Рис.1 Схематичне зображення множин (підмножин). P, Q, T

Сьогодні в епоху воєнних загроз спостерігається велика кількість кібератак, які пошкоджують нормальне функціонування інформаційних систем та технологій в інформаційному просторі.

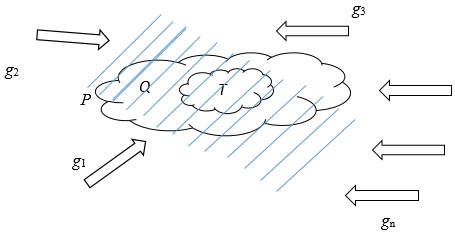

Введемо множину кібератак G, де G=(q1,q2.....qn.....) в інформаційному просторі P . Зобразимо схематично приклад кібератак на рисунку 2.

Запишемо математичну модель задачі мінімізації впливу кібератак на підпростори, які відповідають (1):

Рис. 2. Кібератаки, які характерні для множини Р

Тут функціонал J(R) відповідає обмеженням, що накладаються на інформаційні потоки, які характеризують взаємодію систем, підсистем, множин (1).

Задачі, які відповідають математичній моделі (2), (3), можна розв’язувати із використанням методів математичного моделювання та ІТ.

Основне завдання в епох війн уникати впливу шкідливого програмного забезпечення, застосовуючи сучасні методи захисту та безпеки для даних в інформаційному просторі, а саме, не завантажувати на персональний комп’ютер підозрілі програми, використовувати ліцензійне програмне забезпечення, уникати спілкування з невідомими особами в мережі Інтернет.

Отже, безпека інформації стає важливою складовою функціональної ефективності інформаційно-телекомунікаційної системи.

Список використаних джерел:

1. Крап Н.П. Елементи моделювання виробничих аспектів у сфері туристичної діяльності // Комп’ютерні науки та інформаційні технології. Вісник Національного університету “Львівська політехніка”. 2010. № 672. С. 138–143.

2. Крап-Спісак Н.П., Огірко О. І. Інформаційна технологія управління проектами // Вісник НУ Львівська політехніка “Комп’ютерні науки та інформаційні технології”. № 843, 2016. C.57-64.

|