Нами були змодельована архітектура в симуляторі OMNET++, щоб порівняти продуктивність з іншими архітектурами VPLS. Ми спеціально провели кілька розширених симуляцій, щоб вивчити ефективність під час атак.

Протоколом VPLS розроблений на основі BGP або LDP для більшості існуючих рішень VPLS. Архітектура VPLS на основі LDP пропонує повну мережу сеансів LDP як протокол керування. Відповідно до специфікації LDP [4], сеанси LDP будуються з використанням протоколу TCP. Архітектура VPLS на основі BGP пропонує використовувати BGP як протокол площини керування, а також використовує TCP як транспортний протокол [3]. Однак ці протоколи керування на основі TCP є вразливими до атак на основі IP/TCP. Зловмисники можуть спробувати виконати атаки на основі TCP, такі як TCP SYN (синхронізація) DoS, TCP SYN DDoS (розподілений DoS) і атаки скидання TCP, щоб вимкнути контрольну площину мережі VPLS.

Таким чином, було порівняно надійність протоколу керування наведених вище архітектур з нашою архітектурою VPLS за кількох відомих атак. А саме скидання TCP, TCP SYN DoS і TCP SYN DDoS атаки.

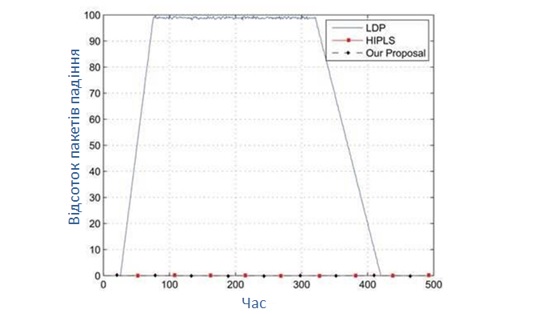

Ефективність під час атаки TCP SYN DoS

Атаку TCP SYN DoS також називають атакою TCP SYN flood. По суті, зловмисник надсилає послідовність запитів TCP SYN до цільової системи або сервера. Оскільки сервер виділяє деякі ресурси (порт TCP) для кожного успішно отриманого SYN-запиту, зловмисник може споживати ресурси сервера, щоб система не реагувала на законний трафік.

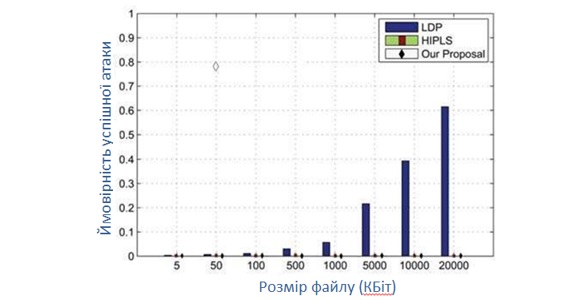

Наша імітаційна модель містила мережу VPLS із 300 вузлами. Ми припустили, що всі вузли еквівалентні, а пропускна здатність мережі встановлена на 100 Мбіт/с. Ми додали зловмисника, який намагається атакувати вузол у мережі. Таким чином, він надсилає пакети TCP SYN на атакований вузол, щоб зайняти всі комбінації портів і IP-адрес з іншими вузлами в мережі. Тоді решта вузлів у мережі не зможуть надсилати трафік даних для атакованого вузла, оскільки він не має жодного порту для встановлення з’єднання. Ми припустили, що зловмисник також має таку саму пропускну здатність, яка становить 100 Мбіт/с. Ми використовували кількість портів на користувача як 64000, а значення тайм-ауту TCP – 270 с. Ми провели моделювання протягом 500с, а атаки були розміщені між часовими інтервалами 25–75 с. Рисунок 1 ілюструє відсоток падіння пакетів для підданого атаці користувача протягом часу моделювання.

Рис. 1. Вплив атаки TCP SYN DoS

Результат моделювання чітко вказує на те, що протягом періоду атаки для HIPLS і нашої архітектури не відбувається відкидання пакетів. Вони мають однакову ефективність як в періоди атаки, так і в періоди без атаки. Однак архітектура LDP відкинула майже всі пакети під час атаки DoS, і для повного відновлення після атаки потрібен принаймні тайм-аут TCP, який становить 270 с. Отже, наша архітектура достатньо спроможна забезпечити захист від TCP SYN DoS-атаки.

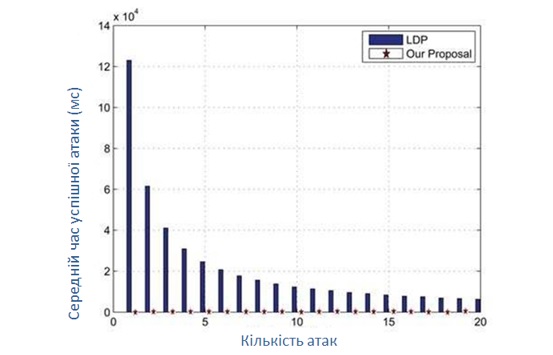

Продуктивність під TCP SYN DDoS-атаки

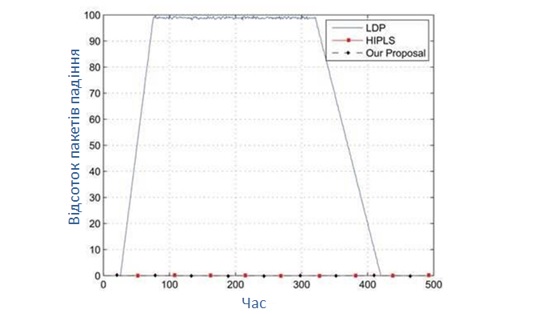

Ми додатково дослідили продуктивність запропонованої архітектури за скоординованого сценарію DDoS-атаки. Ми використали ту саму настройку моделювання та модель атаки, які використовувалися для попереднього сценарію атаки TCP SYN DoS. Однак ми збільшили кількість зловмисників і дослідили час, необхідний для успішної атаки на одного користувача в мережі VPLS. Ми порівняли продуктивність із VPLS на основі LDP архітектура. Рисунок 2 ілюструє середній час, необхідний для успішної атаки користувача.

Рис. 2. Вплив DDoS-атаки TCP SYN

Ми запустили моделювання протягом 500 с і розмістили атаку на весь час моделювання. Ми не бачили жодної успішної атаки на нашу архітектуру. Отже, середній час, необхідний для успішної атаки, залишається на початковому значенні, яке дорівнює нулю в кінці моделювання для нашої архітектури. Однак результат моделювання підтверджує, що архітектура на основі LDP також вразлива до DDoS-атаки. Крім того, час, необхідний для успішної атаки на систему, обернено пропорційний кількості зловмисників.

Продуктивність під час атаки TCP Reset

Атака скидання TCP – це атака на основі TCP/IP, яка використовується для припинення поточного TCP-з’єднання між двома користувачами. Спочатку зловмисник повинен перехопити з'єднання. Іншими словами, зловмисник відстежує та вивчає параметри заголовка TCP, такі як IP-адреси, номери портів, порядкові номери тощо TCP-з’єднання. По-друге, зловмисник генерує фальшиві пакети TCP із цими параметрами TCP і надсилає ці пакети з увімкненим прапорцем RST (Reset) обом користувачам або будь-якому з користувачів. Оскільки кінцеві користувачі не знають, що зловмисник надіслав ці пакети, кінцеві користувачі вважають ці пакети законними. Таким чином, вони скидають з’єднання TCP і сеанс зв’язку між користувачами припиняється.

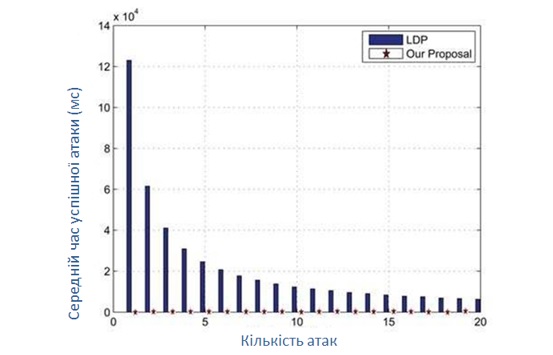

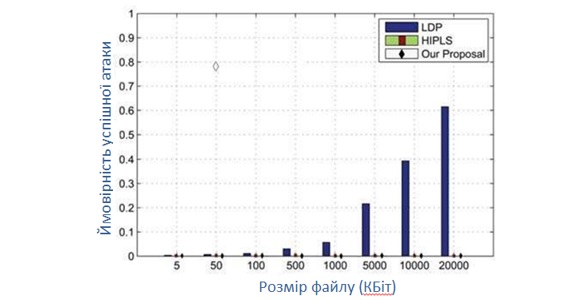

Було порівняно продуктивність архітектури VPLS і HIPLS на основі LDP із нашою архітектурою за сценарієм атаки зі скиданням TCP. Передбачалося, що користувачі VPLS і зловмисник мають однакову пропускну здатність 100 Мбіт/с. Ми розрахували ймовірність успішної атаки в порівнянні з розміром файлу. Розміри файлів в Інтернеті мають розподіл Парето з мінімальним розміром файлу 4,5 Кбайт і максимальний розмір 20 Мбайт. Тому ми змінили розміри файлів у межах цього діапазону, і рисунок 3 ілюструє результати моделювання.

Рис. 3. Вплив атаки скидання TCP

Результат моделювання показує, що наша архітектура має нульову ймовірність успішної атаки. Він перевіряє захист від атак скидання TCP. Однак ми спостерігаємо певну ймовірність успішної атаки для архітектур VPLS на основі LDP, і вона прямо пропорційна розміру файлу. Великі файли мають довший час передачі, і зловмисник отримує більше часу для скидання з’єднання.

Список використаних джерел:

1. Kompella K & Rekhter Y (2007). Virtual Private LAN Service (VPLS) Using BGP for Auto-Discovery and Signaling. RFC 4761.

2. Eddy W (2007). TCP SYN flooding attacks and common mitigations. RFC 4987.

3. Andersson L, Doolan P, Feldman N, Fredette A & Thomas B (2001). LDP Specification. RFC 3036.

4. Rekhter Y, Li T & Hares S (2006). A Border Gateway Protocol 4 (BGP-4). RFC 4271.

5. Lasserre M & Kompella V (2007). Virtual Private LAN Service (VPLS) using Label Distribution Protocol (LDP) Signaling. RFC 4762.

______________________

Науковий керівник: Валуйський С. В. кандидат наук, доцент, Інститут телекомунікаційних систем НТУУ «Київський політехнічний інститут імені Ігоря Сікорського»

|