Канальний рівень – другий рівень мережної моделі OSI, призначений для передачі даних між вузлами, що перебувають в одному сегменті локальної мережі.

Технології канального рівня складають основу локальних мереж, тому забезпечення безпеки їх роботи — наріжний камінь безпеки мережі в цілому, так як зламавши її на цьому рівні, зловмисник отримує можливості обійти заходи захисту на верхніх рівнях.

Адміністратори мережі регулярно впроваджують рішення безпеки для захисту елементів на рівнях моделі OSI з 3 по 7, до яких належать VPN, брандмауери та пристрої IPS. Проте, порушення безпеки на канальному рівні також впливатиме на всі рівні, розташовані вище. Наприклад, якщо зловмиснику із доступом до внутрішньої мережі вдається перехопити кадри канального рівня, усі запобіжні заходи на вищих рівнях стають марними. Суб'єкт загрози може завдати значної шкоди інфраструктурі локальної мережі другого рівня.

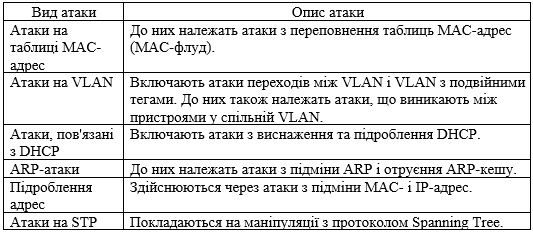

Якщо розглянути всі атаки на канальний рівень, то їх можна згрупувати і виділити кілька типів загроз:

• спуфінг з метою прозорого перехоплення інформації;

• відмова в обслуговуванні якогось ресурсу системи;

• несанкціонований доступ до ділянок мережі;

• порушення правильної роботи мережі або її ділянок.

Першим кроком на шляху до зменшення ризику нападів є розуміння базових функцій канального рівня та загроз, які на ньому створює інфраструктура.

З погляду інформаційної безпеки канальний рівень є достатньо дослідженим і відповідає за формування та доставку кадру без помилок. На цьому рівні використовується апаратна МАС-адресація та здійснюється обчислення контрольної суми. Широко застосовуються зловмисниками атаки на підміну МАС-адреси, атаки на ARP і Spanning-Tree протоколи, кінцевою метою яких є перехоплення трафіку та одержання доступу до більш важливої конфіденційної інформації [1].

У таблиці 1 описані атаки на систему локальних мереж канального рівня 2.

Таблиця 1

Основні атаки на комп’ютерну мережу на канальному рівні

Переповнення таблиці MAC-адрес, що призводить до зниження швидкості передачі користувацького трафіку аж до повної непрацездатності мережі.

Атаки, пов'язані з VLAN, – це найпопулярніший тип атак, звуться VLAN hopping, дослівно можна перекласти як перестрибування. Атаки даного типу передбачають отримання доступу до VLAN, який спочатку був нереалізований для атакуючого ПК. При неправильному налаштуванні комутатора зловмисник може отримати можливість пересилати трафік в інші VLAN, заздалегідь маркуючи кадри, що в загальному випадку не є очікуваною поведінкою мережі.

З протоколом DHCP пов'язано два типи атак – це виснаження DHCP (DHCP starvation) і підроблення DHCP (DHCP spoofing). Виснаження DHCP призначене для створення DoS-атаки для клієнтів, що під'єднуються. Атака з підроблення DHCP виникає, коли під'єднаний до мережі шахрайський DHCP-сервер надає законним клієнтам неправильні параметри IP-конфігурації. Шахрайський сервер може надавати різноманітну оманливу інформацію.

ARP-атаки – тип атак, націлених на локальні мережі, метою яких є відправлення шкідливих ARP-пакетів на шлюз. Мета атаки — зміна пар «IP-адреса – MAC-адреса».

Підроблення IP-адрес (спуфінг) — має місце коли суб'єкт загрози захоплює дійсну IP-адресу іншого пристрою у підмережі або використовує випадкову IP-адресу.

Для проведення атаки порушники мережної безпеки можуть вдатися до маніпулювань протоколом єднального дерева (STP), підмінюючи кореневий міст і змінюючи топологію мережі. Шляхом певних налаштувань зловмисники можуть перетворювати свої хости на кореневі мости, а отже, захоплювати весь трафік у безпосередньому домені комутації.

Для пом’якшення атак канального рівня необхідно дотримуватись комплексного системного підходу [2] а також правил виявлення інцидентів інформаційної безпеки [3].

Література

1. Корнієнко Б. Я. Дослідження моделі взаємодії відкритих систем з погляду інформаційної безпеки. Наукоємні технології, 2012. № 3 (15)

2. Полотай О.І., Дубик А.-О.Ю. Особливості захисту інформації в комп'ютерних мережах. “Світ наукових досліджень” (матеріали Міжнародної мультидисциплінарної наукової інтернет-конференції (м. Тернопіль, Україна, м. Ополе, Польща, 24-25 жовтня 2023 р.). Вип. 23. С. 291-292.

3. Полотай О.І. Комп’ютерна криміналістика: основні завдання та проблеми. Зб. тез доп.. Міжнар. наук. інтернет-конф. “Інформаційне суспільство : технологічні, економічні та технічні аспекти становлення” (м. Тернопіль, 07–08 червня 2022 р.). Вип. 68. С. 29–30.

|